امروزه، شیادان اینترنتی و شبکه هکرها از راهکارهای مختلفی برای کلاهبرداری استفاده میکنند که از جمله کلاهبرداری با ایمیل جعلی، کلاهبرداری با ایمیل عاشقانه و سایر فعالیتهای خلافکارانه برای به دام انداختن قربانیان است. دادستان آمریکا اعلام کرده است که این پرونده برای محافظت از شهروندان در برابر کلاهبرداری با ایمیل تشکیل شده و درحال پیگیری است.

ایمیل جعلی یا BEC چیست

ایمیل جعلی BEC که با نام “کلاهبرداری مدیرعاملی” یا CEO Fraud نیز شناخته میشود، نوعی کلاهبرداری در فضای اینترنت است که خلافکاران با جعل هویت مدیرعامل یا یکی از مدیران بلند پایه سازمان آن را اجرا میکنند. بر اساس آمار ارائه شده از سوی FBI طی سالهای 2013 تا 2016 کلاهبرداران با کمک این روش و ارسال ایمیل جعلی در بیش از 79 کشور، بالغ بر 2.3 میلیارد دلار درآمد کسب کردهاند. نحوه اجرای این نوع حملات در ادامه توضیح داده شده است.

حملات ایمیل جعلی در یک سازمان چطور اجرا میشوند؟

حملات مبتنی بر ایمیل جعلی -که به اختصار BEC نامیده میشوند- مانند حملات فیشینگ با استفاده از تکنیکهای مهندسی اجتماعی شکل گرفتهاند.

برای اجرای این کلاهبرداری، خلافکاران نیاز به شناخت دقیق افراد و قربانیان دارند. به همین منظور ابتدا با رصد کردن ارتباطات و رفتار کاربران در شبکههای اجتماعی و فضای مجازی اطلاعات کاملی از آنها به دست میآورند. سپس بر اساس شناخت بدست آمده، سناریوی فریب قربانی را طراحی میکنند. کلاهبرداران ایمیلی به ظاهر موجه و از طریق دامنههای جعلی برای قربانی میفرستند تا او به انجام خواستههای خود تشویق کنند.

در این نوع حملهها، آدرس ایمیل فرستنده پیام که در ظاهر ایمیل مشاهده میشود به نظر درست میآید ولی خلافکاران آدرس ایمیل واقعی خود را در آدرس فرستنده پنهان قرار میدهند. لحن ایمیل و محتوی آن هم طوری تهیه میشود که دریافت کننده آن را باور کند. بنابراین، دریافت کننده پیام در نگاه اول یک ایمیل عادی میبیند که از طرف یکی از مدیران ارسال شده است.

محتوی ایمیل جعلی

ایمیلهای BEC معمولا درخواست فوری برای اطلاعات محرمانه، پرداخت یک صورتحساب یا یک خرید اینترنتی است و عموما با سو استفاده از هویت مدیران ارشد یا مدیرعامل سازمان برای کارمندان یا در مواردی برای شرکای کاری فرستاده میشود. مثلا پیامی با هویت جعلی مدیر عامل و حاوی یک فاکتور برای کارمند بخش مالی فرستاده و وی را متقاعد میکنند که در اسرع وقت وجهی را از حساب شرکت به یک حساب ثالث که متعلق به کلاهبرداران است انتقال دهد.

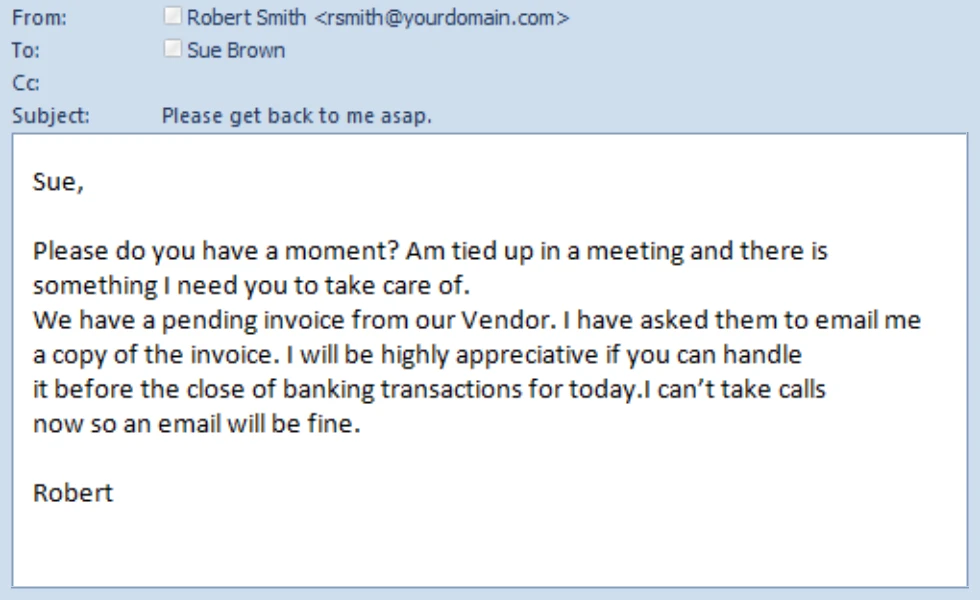

تصویر زیر نمونهای از این حمله است که بسیار زیرکانه طراحی شده است. در این ایمیل ابتدا مدیرعامل اعلام کرده است که در یک جلسه کاری است (در نتیجه، نمیتواند به تماس تلفنی پاسخ دهد) و یک درخواست بسیار مهم دارد. با بیان این مطلب؛ عملا کارمند خود را از تماس تلفنی منع کرده و در ادامه صورتحسابی را برای پرداخت فوری -همین امروز و پیش از بسته شدن بانکها- برای او فرستاده است.

متن ایمیل احتمالا با شناختی که کلاهبرداران کسب کردهاند بسیار نزدیک به لحن مدیرعامل است و در انتهای ایمیل هم اعلام شده است که اگر موردی بود روی همین ایمیل اطلاع داده شود.

شناسایی قربانیان ایمیل جعلی در فضای مجازی

هکرها برای بدست آوردن اطلاعات مورد نیاز ساخت چنین ایمیلی ممکن است ماهها عملکرد و روابط فرد مورد نظر را در فضای مجازی تحت نظر گرفته و با استفاده از مهندسی اجتماعی موضوعاتی را که کاربر نسبت به آنها آسیبپذیر است، شناسایی کنند. با استفاده از این موضوعات احتمال جذب قربانی بالاتر میرود.

متاسفانه حملات BEC برخلاف حملات فیشینگ، حاوی لینک یا فایل پیوست مخرب نیستند و به همین دلیل شناسایی چنین ایمیلهایی دشوارتر است.

در سالهای اخیر حملات BEC بسیار پر رنگ تر شده است. در طی دو سال گذشته هکرها توانسته اند با جعل هویت تامین کنندگان سخت افزار سرور از شرکتهای google و facebook صد میلیون دلار کلاهبرداری کنند. در موردی دیگر این کلاهبرداران با جا زدن خود به عنوان وکیل در معامله املاک یک قاضی نیویورکی را فریب داده و مبالغ هنگفتی را به سرقت بردند.

راهکارهای مقابله با حملات ایمیل جعلی

استفاده از پروتکلهای تائید اعتبار ایمیل

با توجه به این که در اغلب این ایمیلها خلافکاران آدرس ایمیل واقعی را در فرستنده پنهان ایمیل قرار میدهند، بکارگیری راهکار تائید اعتبار ایمیلDMARC میتواند تا حدودی از وقوع حملات BEC جلوگیری کند.

اجرای سیاستهای تائید چند مرحلهای

در تمام مواردی که با استفاده از ایمیل سازمانی جعلی کلاهبردای شده است، قربانی تنها بر اساس اعتماد به یک ایمیل، اقدام به پرداخت یک صورت حساب جعلی یا ارائه اطلاعات محرمانه کرده است. با تبیین سیاستهای درست برای پرداخت هزینهها و منوط کردن پرداخت به دریافت تائید از دو یا چند نفر یا از چند کانال مختلف (تماس تلفنی، تائید کتبی و …)، میتوان تا حدود زیادی این حملات را خنثی کرد.

این مورد در خصوص انتشار اطلاعات محرمانه نیز صدق میکند. با اجرا کرنن قوانین امنیتی چند مرحلهای در خصوص اشتراکگذاری و ارسال اطلاعات محرمانه، عملا از فرستادن اطلاعات محرمانه بدون تائید کارشناسان امنیتی جلوگیری خواهد شد.

آموزش کارمندان نسبت به حملات ایمیل سازمانی جعلی

توصیه میشود که شرکتها، در کنار استفاده از فناوریهای مقابله با حملات سایبری؛ مسئله آموزش کاربران و بهبود آگاهی سازمان را در نظر بگیرند. کارشناسان و کارمندان سازمان در صورت آشنایی با سناریوهای مختلف حملات امنیتی، میتوانند بسیار کارامد عمل کنند.

لزوم توجه بیشتر به آدرس فرستنده

کاربران در فضای مجازی باید به آدرس ایمیل پیامهای دریافتی خود توجه کنند. جعل کردن نام دامنه کار سختی نیست، چرا که هکرها ممکن است با تغییر نوشتاری دامنه -مثلا قرار دادن عدد 1 بجای حرف L یا عدد 0 بجای حرف O- یک دامنه مشابه را ثبت کنند. همچنین گاهی هکرها با اضافه کردن پسوند و پیشوند که با یک خط فاصله از نام دامنه جدا شده است نیز اقدام به ایجاد دامنههای مشابه میکنند.

حفظ حریم خصوصی در فضای مجازی

یکی از مهمترین موارد امنیتی برای جلوگیری از این نوع حملات برای همه افرادی که با اینترنت سر و کار دارند، خودداری از تبادل ایمیلهای مهم با سرویسهای ایمیل رایگان است. در مقاله هزینه واقعی ایمیل رایگان برای کسب و کارها دلایل مربوط به عدم استفاده از ایمیلهای رایگان در فضای کسب و کار تاکید شده است.

همچنین بهتر است سازمانها با محدود کردن فعالیت کارکنان خود در شبکههای اجتماعی و تاکید بر بکارگیری روشهای احراز هویت چند عاملی، احتمال سوء استفاده مجرمان سایبری از اطلاعات شخصی کارکنان را تا حدود زیادی کاهش دهند.

در همین رابطه میتوانید کلاهبرداریهای اینترنتی مبنتی بر حملات فیشینگ را مطالعه کنید. در حملات فیشینگ کلاهبرداران سعی میکنند با جعل هویت، یک یا چند قربانی را متقاعد کنند که به خواسته آنها عمل کنند و با هدایت آنها به یک آدرس جعلی، اطلاعات شخصی یا اطلاعات مالی قربانیان را بدست میآورند.

کلاهبرداری با ایمیل جعلی چگونه انجام میشود

کلاهبرداری با ایمیل، تا حدودی متکی بر فریب قربانیان و در برخی موارد هککردن آنها است. کلاهبرداران، ایمیلهای فیشینگ هدفدار را با مهارت خاصی به قربانیان ارسال میکنند تا آنها را فریب داده و به اطلاعات حساسی در مورد شرکت از قبیل اسناد مالی، مدارک محرمانه و اطلاعات کارمندان دستیابی پیدا کنند. به این ترتیب کلاهبرداران میتوانند بهصورت جعلی صورتحسابهایی را ایجاد کرده و با فریب کارمندان، پول را به حسابهایی که توسط کلاهبرداران کنترل میشود حواله کنند.

در اغلب موارد، کلاهبرداران از تکنیکهای کلاهبرداری برای جعلهویت یک مدیر ارشد استفاده میکنند تا قربانی از همه جا بیخبر را از طریق ایمیل فریب دهند.

هزینه بالای کلاهبردای با ایمیل جعلی یا BEC برای کسب و کارها

طبق گفته پلیس فدرال آمریکا، حملات جعل هویت ساختگی از سال 2015 تاکنون بیش از 3 میلیارد دلار برای مصرفکنندگان و مشاغل هزینه داشته است. در مورد یک پرونده کلاهبردارن نیجریهای، متهم به انجام صدها کلاهبرداری با ایمیل علیه بیش از دهها قربانی شدهاند و در طی چندماه از این طریق موفق به کسب میلیونها دلار دارایی شدهاند. چندین حساببانکی که توسط کلاهبرداران اداره میشد حاوی بیش از 40میلیون دلار وجه سرقتی بود.

طبق گفته FBI، این سازمان در سال گذشته شاهد افزایش میزان کلاهبرداری با ایمیل تجاری بوده است که شرکتهای کوچک و بزرگ و همچنین سازمانهای غیرانتفاعی را هدف قرار است.