ایمیل سرور چیست؟ همه چیز درباره انواع ایمیل سرور

ایمیل سرور یک سرویس کاملا تخصصی را ارائه میکند که از زمان توسعه تا کنون، تاثیر بسیار موثری در ارتباطات

ایمیل سرور یک سرویس کاملا تخصصی را ارائه میکند که از زمان توسعه تا کنون، تاثیر بسیار موثری در ارتباطات

این روزها که استفاده از ایمیل اختصاصی و حرفهای بین کسب و کارها بسیار متداول شده است، نام هاست ایمیل

در این مقاله به معرفی ایمیل ایرانی و بررسی ویژگیهای مختلف سرویسهای ایمیل ایرانی خواهیم پرداخت.

ایمیل اینفو چیست ایمیل اینفو یکی از انواع ایمیل شرکتی است که نام کاربری آن با کلمه info شروع میشود.

در دنیای مدرن امروز ایمیل به یکی از ضروریترین راههای ارتباطی تبدیل شده است و نبود آن میتواند کسبوکارها و

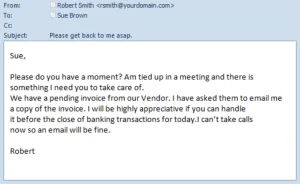

امروزه، شیادان اینترنتی و شبکه هکرها از راهکارهای مختلفی برای کلاهبرداری استفاده میکنند که از جمله کلاهبرداری با ایمیل جعلی، کلاهبرداری

مدیریت هویت و دسترسی مشتری محور یا Customer Based Identity And Access Management (CIAM) طی دو سال اخیر پیشرفت قابل

مفهوم هویت به عنوان سرویس، این روزها در کسب و کارهای بزرگ و سازمانهای رو به توسعه بسیار شنیده میشود.

امروزه مفاهیم هویت، هویت نامه و احراز هویت به قدری در سازمانها اهمیت پیدا کرده است که به زودی شاهد ایجاد شغل مدیر هویت

بر اساس نظر افراد خبره در مورد آینده مدیریت هویت، به نظر میرسد جهتی که صنعت مدیریت هویت در پیش گرفته است با جهتی که می باید در پیش بگیرد ، به طور نامحسوسی متفاوت است.

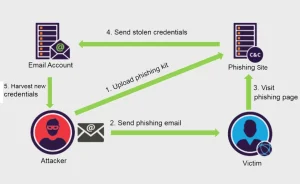

فیشینگ (Phishing) نوعی از حملات مبتنی بر مهندسی اجتماعی است که در آن شخصی با فریب دادن یک یا چند

در این مقاله قصد داریم سرویس ایمیل سازمانی را معرفی کنیم و مزایای استفاده از ایمیل سازمانی در حوزه تجارت

پس از معرفی راهکارهای IAM، ویژگی مدیریت هویت و دسترسی یکپارچه به قدری برای سازمانها و شرکتهای بزرگ جذاب بود

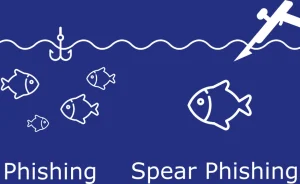

حملات فیشینگ هدفدار این روزها به قدری متداول شده است که به گوش اکثر کاربران اینترنت رسیده است. با این

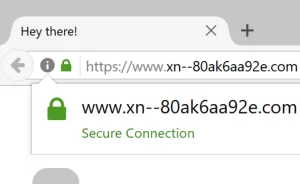

تا کنون روشهای زیادی برای گمراه کردن کاربران و سرقت اطلاعات آنها تحت عنوان حملات فیشینگ توسط هکرها کشف شده است، ولی

آریس خدمات خود را در زمینههای مشاوره، طراحی و راهاندازی مراکز داده، تولید محصولات نرمافزاری مبتنی بر تکنولوژیهای متنباز و مشاوره نرمافزار به مشتریان خود عرضه میدارد. امروزه شرکت آریس ارائه دهنده محصولات و خدمات مختلفی است و مشتریان آن را سازمانها و شرکتهای بزرگ و کوچک تشکیل میدهند.

تهران بلوار کشاورز، نبش خیابان ۱۶ آذر، پلاک ۷۸ ، طبقه ۴، واحد ۴۱۱

تلفن: ۸۸۰۱۷۹۳۴ (۰۲۱)

فکس: ۸۸۰۱۷۹۳۴ (۰۲۱)

کلیه حقوق این پایگاه محفوظ و متعلق به شرکت سامانه پرداز آریس است. هرگونه کپی برداری پیگرد قانونی دارد.